Google informó de 270 grupos respaldados por gobiernos que hacen ataques informáticos a disidentes, periodistas y activistas

Regeneración, 28 de noviembre del 2019. El Grupo de Análisis de Amenazas (TAG) de Google entregó un detallado informe donde advierte sobre los ataques informáticos.

Una situación de extrema gravedad es la que denunció Google este 26 de noviembre.

A través de su Grupo de Análisis de Amenazas, entregó reportes de cómo diversos gobiernos alrededor del mundo han vulnerado derechos digitales de sus ciudadanos.

Esto es propiciando ataques informáticos y robando datos de disidentes para planes de inteligencia.

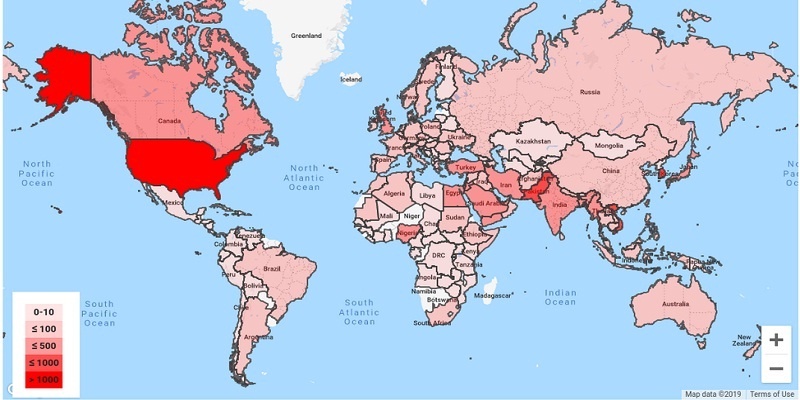

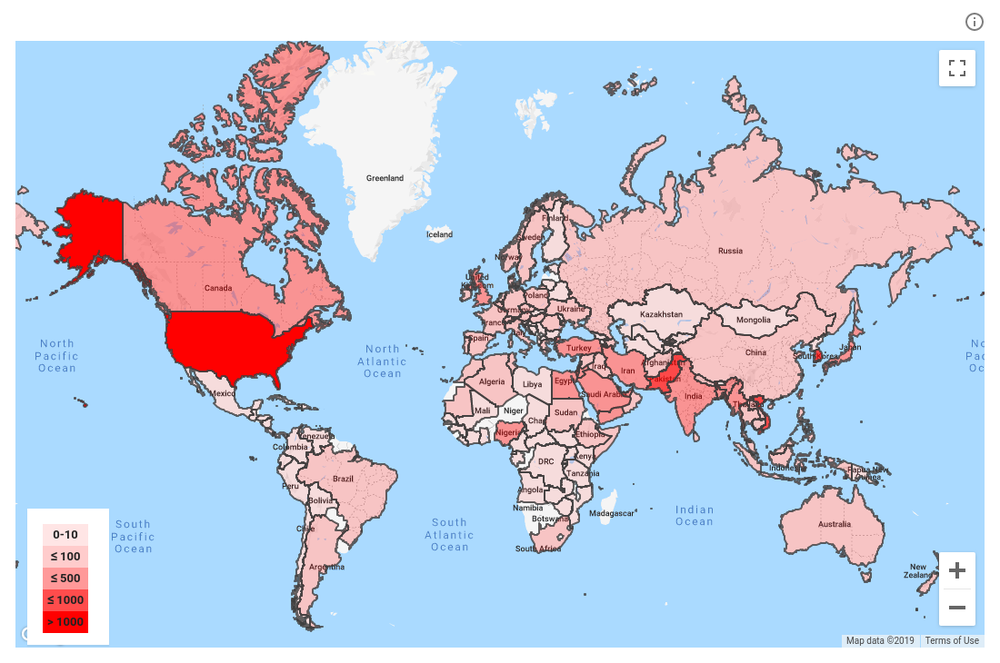

TAG rastrea más de 270 grupos específicos o respaldados por el gobierno de más de 50 países.

Estos grupos tienen muchos objetivos, incluida la recopilación de inteligencia, robar propiedad intelectual, atacar a disidentes y activistas.

Incluso, ataques cibernéticos destructivos o difundir desinformación coordinada.

Hemos tenido una política de larga data para enviar advertencias a los usuarios si detectamos que son objeto de intentos de phishing patrocinados por el estado, y hemos publicado periódicamente sobre estos antes.

De julio a septiembre de 2019, enviamos más de 12,000 advertencias a usuarios en 149 países de que fueron atacados por atacantes respaldados por el gobierno. Esto es consistente (+/- 10%) con el número de advertencias enviadas en el mismo período de 2018 y 2017.

Google advierte que el 90% de las personas han sido atacados por el correo electrónico, a través de un phishing que les pide autenticación de su cuenta y verificación a dos pasos, lo que hace que los piratas informáticos ingresen a robar datos.

Por eso, la recomendación tras la investigación es la siguiente:

Alentamos a los usuarios de alto riesgo, como periodistas, activistas de derechos humanos y campañas políticas, a inscribirse en nuestro Programa de Protección Avanzada (APP).

Mismo que utiliza claves de seguridad de hardware y proporciona las protecciones más fuertes disponibles contra el phishing y el secuestro de cuentas.

La aplicación está diseñada específicamente para las cuentas de mayor riesgo.

El comunicado completo de Google

El Grupo de Análisis de Amenazas (TAG) de Google trabaja para contrarrestar la piratería dirigida y respaldada por el gobierno contra Google y nuestros usuarios.

Esta es un área en la que hemos invertido profundamente durante más de una década.

Nuestro trabajo diario implica detectar y derrotar amenazas, y advertir a los usuarios y clientes específicos sobre los adversarios más sofisticados del mundo, abarcando la gama completa de productos de Google, incluidos Gmail, Drive y YouTube.

En el pasado, hemos publicado sobre temas como campañas de phishing , vulnerabilidades y desinformación .

En el futuro, compartiremos más detalles técnicos y datos sobre las amenazas que detectamos y cómo los contrarrestamos para avanzar en la discusión más amplia sobre seguridad digital.

TAG rastrea más de 270 grupos específicos o respaldados por el gobierno de más de 50 países.

Estos grupos tienen muchos objetivos, incluida la recopilación de inteligencia, robar propiedad intelectual, atacar a disidentes y activistas, ataques cibernéticos destructivos o difundir desinformación coordinada.

Usamos la inteligencia que reunimos para proteger la infraestructura de Google, así como a los usuarios a los que se dirige malware o phishing.

Suplantación de identidad

Hemos tenido una política de larga data para enviar advertencias a los usuarios si detectamos que son objeto de intentos de phishing patrocinados por el estado, y hemos publicado periódicamente sobre estos antes.

De julio a septiembre de 2019, enviamos más de 12,000 advertencias a usuarios en 149 países de que fueron atacados por atacantes respaldados por el gobierno.

Esto es consistente (+/- 10%) con el número de advertencias enviadas en el mismo período de 2018 y 2017.

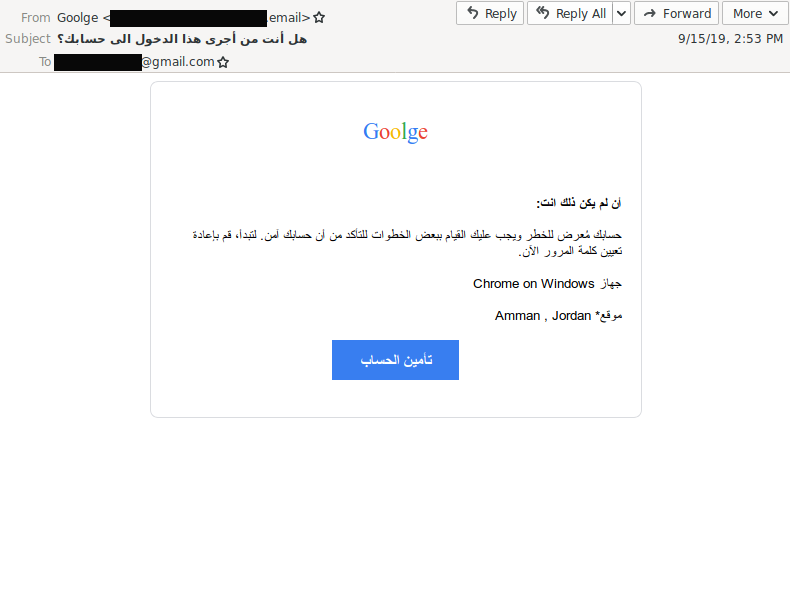

Más del 90 por ciento de estos usuarios fueron atacados a través de «correos electrónicos de credenciales de phishing» similares al ejemplo a continuación.

Estos son generalmente intentos de obtener la contraseña del objetivo u otras credenciales de cuenta para secuestrar su cuenta.

Alentamos a los usuarios de alto riesgo, como periodistas, activistas de derechos humanos y campañas políticas, a inscribirse en nuestro Programa de Protección Avanzada (APP), que utiliza claves de seguridad de hardware y proporciona las protecciones más fuertes disponibles contra el phishing y el secuestro de cuentas.

La aplicación está diseñada específicamente para las cuentas de mayor riesgo.

En el sencillo ejemplo de phishing a continuación, un atacante ha enviado un correo electrónico de phishing con un señuelo de alerta de seguridad de «Goolge» sugiriendo al usuario que proteja su cuenta.

El usuario hace clic en el enlace, ingresa su contraseña y también se le puede solicitar un código de seguridad si tiene habilitada la autenticación de dos factores, lo que permite al atacante acceder a su cuenta.

Detección de amenazas

La semana pasada en CyberwarCon , presentamos un análisis sobre campañas previamente no reveladas de un grupo de amenaza de nexo entre Rusia llamado «Sandworm» (también conocido como «Iridium»).

Es un ejemplo útil del tipo de trabajo detallado de detección de amenazas que hace TAG.

Aunque gran parte de la actividad de Sandworm dirigida a Ucrania y sus ataques contra los Juegos Olímpicos de Invierno 2018 se han cubierto públicamente , algunas campañas no se han informado.

En diciembre de 2017, TAG descubrió una serie de campañas de Sandworm que intentaban implementar malware de Android.

La primera campaña se dirigió a usuarios en Corea del Sur, donde Sandworm estaba modificando aplicaciones legítimas de Android con malware.

Luego subieron estas aplicaciones modificadas a Play Store usando sus propias cuentas de desarrollador controladas por atacantes.

Durante esta campaña, Sandworm subió ocho aplicaciones diferentes a Play Store, cada una con menos de 10 instalaciones totales.

También identificamos una campaña de Android a principios de septiembre de 2017 de Sandworm donde utilizaron tácticas similares y desplegaron una versión falsa de la aplicación de correo electrónico UKR.net en Play Store.

Esta aplicación tuvo aproximadamente 1,000 instalaciones totales. Trabajamos con nuestros colegas del equipo de protección de Google Play para escribir detecciones para esta familia de malware y eliminarla.

En noviembre de 2018, vimos evidencia de que Sandworm cambió de usar cuentas controladas por atacantes para intentar cargar aplicaciones maliciosas a desarrolladores legítimos comprometidos.

A lo largo de noviembre, Sandworm apuntó a desarrolladores de software y aplicaciones móviles en Ucrania a través de correos electrónicos de phishing con archivos adjuntos maliciosos.

En al menos un caso, comprometieron a un desarrollador de aplicaciones con varias aplicaciones Play Store publicadas, una con más de 200,000 instalaciones.

Después de comprometer al desarrollador, Sandworm construyó una puerta trasera en una de las aplicaciones legítimas e intentó publicarla en Play Store.

Lo hicieron agregando su código de implante en el paquete de la aplicación, firmando el paquete con la clave del desarrollador comprometida y luego cargándolo en Play Store.

Sin embargo, el equipo de Google Play Protect captó el intento en el momento de la carga. Como resultado, no se infectaron usuarios y pudimos volver a proteger la cuenta del desarrollador.

Desinformación

TAG es una parte de los esfuerzos más amplios de Google y YouTube para abordar las operaciones de influencia coordinadas que intentan jugar con nuestros servicios.

Compartimos información relevante sobre amenazas en estas campañas con las fuerzas del orden y otras compañías tecnológicas.

Estos son algunos ejemplos que se han informado recientemente en los que TAG trabajó:

TAG recientemente tomó medidas contra las operaciones de influencia afiliadas a Rusia que apuntan a varias naciones en África.

Las operaciones utilizan medios de comunicación auténticos para difundir mensajes que promueven los intereses rusos en África.

Hemos observado el uso de cuentas locales y personas para contribuir a la operación, una táctica probablemente destinada a hacer que el contenido parezca más genuino.

Los países seleccionados incluyen la República Centroafricana, Sudán, Madagascar y Sudáfrica, y los idiomas utilizados incluyen inglés, francés y árabe.

La actividad en los servicios de Google fue limitada, pero aplicamos nuestros productos rápidamente.

Terminamos las cuentas de Google asociadas y 15 canales de YouTube, y continuamos monitoreando este espacio.

Este descubrimiento fue consistente con las recientes observaciones y acciones anunciadas por Facebook.

De acuerdo con un reciente informe de Bellingcat , TAG identificó una campaña dirigida a las provincias indonesias de Papua y Papúa Occidental.

Con mensajes en oposición al Movimiento de Papua Libre.

Google canceló una cuenta publicitaria y 28 canales de YouTube.

Asociaciones

TAG trabaja en estrecha colaboración con otras empresas de tecnología, incluidas plataformas y empresas de seguridad especializadas, para compartir inteligencia y mejores prácticas.

También compartimos información sobre amenazas con la policía. Y, por supuesto, hay varios equipos en Google trabajando en estos temas con los que coordinamos.

En el futuro, nuestro objetivo es ofrecer más actualizaciones sobre los ataques que TAG detecta y detiene.

Nuestra esperanza es que arrojar más luz sobre estos actores será útil para la comunidad de seguridad, disuadirá futuros ataques y conducirá a una mejor conciencia y protección entre los objetivos de alto riesgo.