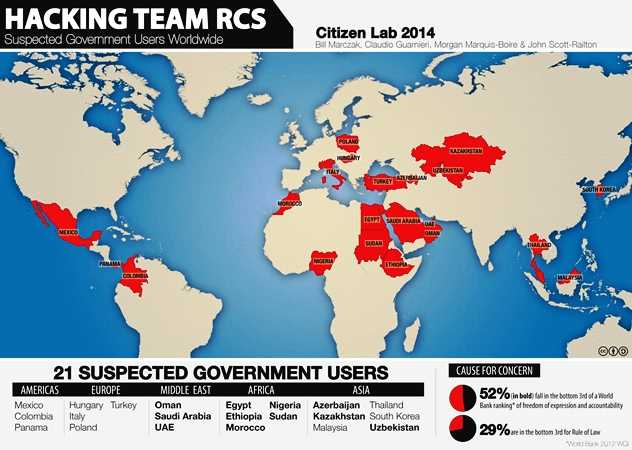

México ha comprado el software para espionaje, robo de datos y vigilancia, según informe de Citizen Lab, de la Universidad de Toronto, además el informe considera al gobierno autoritario con alto porcentaje de violaciones de derechos humanos.

El informe incluye a México en la lista de los 21 gobiernos clientes de este software de espionaje y robo de datos, la lista completa la conforman: Azerbaiyán , Colombia, Egipto , Etiopía, Hungría, Italia , Kazajstán , Corea, Malasia, México , Marruecos, Nigeria , Omán , Panamá , Polonia , Arabia Saudita, Sudán , Tailandia, Turquía , Emiratos Árabes Unidos y Uzbekistán.

El software de la compañía italiana Hacking Team, , es utilizada para el hackeo, interceptación y vigilancia –en particular software troyano que puede grabar casi toda la actividad en un equipo (y sus inmediaciones )– fue “radiografiado” según el informe, bajo el título “Mapeo del rastro oculto del espía Hacking Team“, el cual acaba de ser publicado por el laboratorio anti-vigilancia Citizen Lab de la Universidad de Toronto.

El informe firmado por los investigadores de seguridad Bill Marczak , Claudio Guarnieri , Morgan Marquis-Boire , y John Scott- Railton, trata del mapa sobre la infraestructura secreta de los servidores que utilizan los gobiernos para recopilar datos robados de las computadoras de sus objetivos mediante el software comercializado de la compañía Hacking Team con sede en Milán.

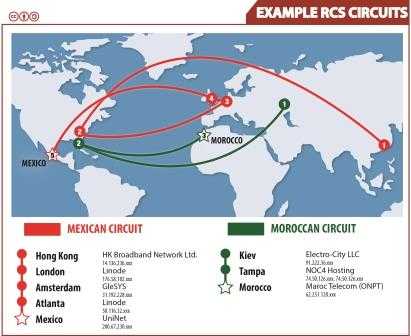

Mediante el estudio de las huellas dejadas por el software troyano desarrollado por Hacking Team, llamado RCS (ver su video comercial), y a través de un análisis de la red global, los investigadores afirman que han identificado un número de direcciones IP en diferentes países que serán atendidos por el servidor de mandatos y el control de la RCS. Por otra parte, tiene una red de Proxy oculto, es decir, servidores intermedios que utilizan los gobiernos para ocultar la ubicación de la información robada desde el equipo de destino con el fin de no permitir la identificación de los que controlan el destino final de la información, y por lo tanto, de los que quieren el funcionamiento de la piratería y el espionaje.

Según los investigadores, la presencia de un punto de destino (punto final) en un país determinado significa que el gobierno o los organismos del Estado están utilizando los servicios de Hacking Team. Sobre la base de esta indicación –y otra información adicional obtenida a partir del análisis de las muestras de RCS encontradas por los investigadores– el informe identifica al menos 21 gobiernos, que tienen fuertes indicios de ser clientes de Hacking Team: Azerbaiyán, Colombia, Egipto, Etiopía, Hungría, Kazajstán, Corea, Malasia, México, Marruecos, Nigeria, Omán, Panamá, Polonia, Arabia Saudita, Sudán, Tailandia, Turquía, Emiratos Árabes Unidos, Uzbekistán, y por supuesto Italia.

Descripción del software de RCS para espionaje de los gobiernos comercializado por Hacking Team

La semana pasada el Citizen Lab publicó un informe anterior a éste sobre Hacking Team, en el que afirmaba que su software de RCS se ha utilizado en contra de periodistas expatriados etíopes que trabajan en la red de televisión etíope Televisión Satélite (ESAT). Al menos, dos periodistas recibieron a través de Skype y archivos adjuntos de correo electrónico troyanos escondidos de RCS, explicaron los investigadores, con los que se podría acceder a su ordenador, su correo electrónico, sus conversaciones en Skype, y así sucesivamente. El principal culpable parece ser el gobierno de Etiopía, con quien no tiene buenas relaciones ESAT.

Los investigadores dieron seguimiento de la infraestructura de recopilación de datos secreta utilizada por los usuarios de RCS, el software de Hacking Team. El mecanismo utilizado para ocultar las rondas de la información, y luego la identidad de la persona que está recogiendo es proxy. Los datos robados al equipo infectado por troyanos se envían primero a un servidor intermedio, que les rebota a otro y así sucesivamente, hasta llegar a la final (punto final). Es una técnica similar a la utilizada por la red Thor que, de hecho protege el anonimato de la comunicación.

La infraestructura que se utiliza para gestionar RCS, sin embargo, explican los investigadores, aparece compartida: cada gobierno utiliza su cadena de proxies. En algunos casos, la relación ha encontrado toda la cadena: por ejemplo, un servidor que es un punto definitivo en México está vinculado a un número de representaciones que se encuentran entre Hong Kong, Gran Bretaña, Holanda y Estados Unidos.

“La exploración del servidor, junto con las investigaciones sobre cómo RCS es utilizado por los distintos países, quiere ser un punto de partida para la exploración de cómo se utilizan a nivel invasivo mundial estas tecnologías”, dijo Claudio Guarnieri , uno de los investigadores que han firmado el informe.

“Hemos documentado la presencia de países como Uzbekistán, Arabia Saudita, Sudán, y que el uso del software en repetidas ocasiones contra periodistas, se oponen a la atención y control de Hacking Team que dice tener sobre los derechos humanos y la legalidad de utilizar sus productos”.

Hacking Team por su parte, siempre ha dicho que su software se vende sólo a los gobiernos, y sólo a aquellos que no están en la lista negra de la Unión Europea, los EEUU y la OTAN. El digital Wired.it entrevistó al jefe de comunicaciones de Hacking Team y dijo:

“Dado que la tecnología se utilizan tanto para bien como para mal, la policía debe tener herramientas para detener a los terroristas, narcotraficantes, pornógrafos, comerciantes sexuales y otros criminales que se basan en Internet, teléfonos móviles y ordenadores. Hacking Team ofrece un software para ayudar en esta batalla, pero no por sí mismo conduce a la investigación o vigilancia. Dado que nuestro software es de gran alcance, trabajamos para asegurar que no terminen en las manos de aquellos que abusan de ésta”.

Sin embargo, de acuerdo con informes anteriores del Citizen Lab, los abusos cometidos por los gobiernos están a la vista también. Entre algunos de los casos que se destacan por la revista en línea Mamfakinch marroquí y uno de los Emiratos Árabes Unidos Ahmed Mansoor. Citizen Lab también destacó otros abusos con troyanos comercializados por otras empresas, como en el caso del software producido por la British FinSpy Range Int. También pone de relieve que, en algunos casos, estos troyanos parecen ser canalizados para ataques (para explotar) suministrados por una compañía francesa VUPEN. El costo es bajo y de fácil acceso para infectar a alguien con un troyano a través de su correo electrónico con un archivo infectado, pero siempre sirve a la acción del usuario que necesita para abrir el archivo adjunto. Hay casos más avanzados de ataque, que explotan las vulnerabilidades del software utilizado por el usuario para inyectar el troyano sin que el destinatario haga nada. VUPEN se especializa en este tipo de programas.

El hecho es que estas herramientas son muy invasivas, permiten un control total del dispositivo infectado (además del trabajo al permitir errores de espionaje para la activación de micrófonos y cámaras, y situaciones de grabación, potencialmente, muy privada y personal, en manos de las personas equivocadas puede ser un medio fácil de chantaje). Pero las dudas éticas siguen planteándose ante el uso de troyanos por los organismos de investigación y los gobiernos, incluso cuando se trata de regímenes democráticos, porque abren preguntas acerca de los métodos para recoger las posibles fuentes de evidencia.

Sin embargo, este debate, que va más allá de las empresas que producen herramientas similares, está completamente ausente de la esfera pública global. “Si usted tiene el control completo de mi PC, ¿cómo puedo saber si pone algo en ella, o si ha realizado cambios, o si ha alterado la evidencia? “, dijo el digital Wired al científico Ghirardini, uno de los principales expertos en informática forense en Italia. Sobre los riesgos de la manipulación de pruebas que había hablado al mismo medio digital fue el experto en seguridad cibernética, Igor Falcomatà: “El riesgo está ahí, aun cuando no sea intencional, el troyano puede modificar los datos en el sistema de archivos”, dijo en esa ocasión.

El troyano de mercado (o, más generalmente RAT software) parece mucho más florido y de múltiples niveles. En la red se conocen muchos programas de este tipo, en un nivel básico, por sólo 30-40 dólares. Entonces ¿por qué centrarse en Hacking Team?, dice Guarnieri . Y responde: “Nuestro objetivo es mostrar de manera concreta la existencia de estos problemas y fomentar un debate sobre la legalidad y los riesgos relacionados con estas tecnologías. En el pasado hemos publicado investigaciones similares de otras compañías, junto con Hacking Team tienden a exponerse y ser más visible en sus actividades. Hacking Team, y empresas similares ya no sólo ofrece un troyano, sino también la infraestructura, capacitación y servicios profesionales”, respondió el investigador italiano.

Resumen

El Sistema de control remoto (RCS) es un sofisticado software espía para ordenadores que se vende exclusivamente a los gobiernos por la compañía Hacking Team, con sede en Milán. Esta empresa salió a la luz pública en 2012, cuando fue utilizado RCS contra el medio de comunicación marroquí Mamfakinch, y en Emiratos Árabes Unidos ( EAU), contra el activista de derechos humanos Ahmed Mansoor. Más recientemente, la investigación de Citizen Lab descubrió que RCS se utiliza para atacar a los periodistas etíopes.

En este post, se trazan las redes encubiertas de ” servidores proxy ” utilizadas para el robo y blanqueo de datos que graba RCS desde los ordenadores infectados, a través de terceros países, a un “punto final”, que se cree que representa gobierno operador del spyware. Este proceso está diseñado para ocultar la identidad del gobierno a fin de que pueda llevar a cabo el espionaje. Por ejemplo, los datos destinados a un punto final en México parecen estar encaminados a través de cuatro representaciones diferentes, cada uno de un país diferente. Esta denominada “infraestructura de recolección” parece ser proporcionada por uno o más proveedores comerciales, tal vez incluido la propia compañía Hacking Team.

Hacking Team anuncia que su software espía RCS como “imposible de rastrear” a un operador específico del gobierno. Sin embargo, se ha identificado un número de usuarios gubernamentales actuales o anteriores del software espía al señalar los puntos finales, como es el caso de México, y el estudio de casos de RCS que hemos observado.

Información de: http://www.losangelespress.org/gobierno-de-mexico-entre-21-sospechosos-de-espionaje-y-robo-de-datos/